热门文章

Android 绑定服务是怎么回事?一文带你看懂原理与信息泄露风险

🔍 Android 绑定服务导致敏感信息泄露漏洞分析与利用 🧩 什么是绑定服务(bindService)? 在 Android 中,服务(Service) 是一种运行在后台、无需用户界面的组件,通常用于执行长时间运行的任...

渗透测试实战:FastJSON漏洞如何在黑盒场景中精准触发?

🧨 FastJSON 渗透实战指南 1️⃣ 什么是 FastJSON? FastJSON 是阿里巴巴开源的一款高性能 Java JSON 解析库,用于将 JSON 字符串转换为 Java 对象,或将 Java 对象序列化为 JSON。 👉 开发者最...

一文看懂 JSON.parse 背后的安全隐患与黑盒利用方法

一文看懂 JSON.parse 背后的安全隐患与黑盒利用方法 🔍 一段简单的 JSON 解析代码,可能是一次严重的原型污染、提权绕过、服务瘫痪的开始。本文深入解析 JSON.parse() 的安全风险、攻击方式,并...

DNS 一响,漏洞登场!FastJSON 不出网探针全攻略

🧨 FastJSON “不出网验证” 全解析 从一次普通的 POST 请求,如何判断目标后端用了 FastJSON?还能不能打?是否开启了 AutoType?今天给你掰开揉碎讲清楚:如何在“目标无法访问公网”的条件下...

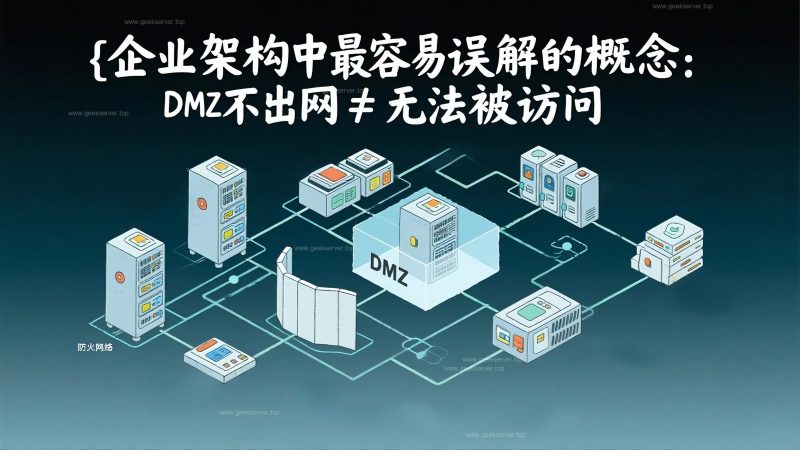

企业架构中最容易误解的概念:DMZ 不出网 ≠ 无法被访问

🔐 “DMZ 边界服务器不出网” 到底是什么意思? 在企业网络中: “不出网” 并不代表这个服务器完全不能发送任何网络请求; 它的含义是:“不能主动访问互联网公网”,特别是 HTTP、HTTPS、FTP...

Spring MVC + FastJSON:反序列化攻击是怎么一步步发生的?

🧠 Spring MVC 是怎么悄咪咪地调用了 FastJSON 来反序列化的? 🌟 一句话总结: 你只写了一句 @RequestBody Object data,Spring 就自动帮你用 FastJSON 把请求体中的 JSON 字符串,转成了一个 ...

原来 FastJSON 是个“延时炸弹”💣

💥 为什么 FastJSON 漏洞不是在 parse() 阶段触发,而是在 toString() 等方法中爆发? 在渗透测试中,FastJSON 的反序列化漏洞是一个“老面孔”了。但很多新手刚开始接触时,会有一个疑惑: “...

FastJSON + MQ 实现反序列化漏洞攻击链

🚨 利用 FastJSON + MQ 实现反序列化漏洞攻击链 在现代微服务架构中,消息中间件(如 Kafka、RocketMQ、RabbitMQ)被广泛用于服务解耦与异步通信。然而,这也带来了新的攻击面,尤其是当与 Fast...

全网最全!FastJSON 静态规则图鉴,写了就能查!

🧠 FastJSON 静态代码分析规则大全 🎯 在审计时如何快速定位关键位置,可以使用下面的正则来查询,适用于 Java 代码安全审计场景,辅助你快速检测 ✅ 1:检测是否显式开启 AutoType 🎯 正则 P...

Java 反射机制到底是啥?小白入门指南+ 安全性分析

🛡️ Java 反射机制安全分析 本篇面向新手,不涉及复杂细节。后续将逐步深入反射在安全测试、权限绕过、框架设计中的高级应用。如果你感兴趣,记得关注后续内容! ☀️ 一、什么是 Java 反射机...